RTX1200のVPN(L2TP/IPsec)の認証にActive Directoryを使う

RTX1200のファームアップデート

firmware release for Yamaha Network ProductsからRTX1200のファームウェアをダウンロードして,RT-Tftp Clientを使ってアップデートを行います.

これを行わなくても問題ないですが,L2TP/IPsecの設定がGUIから行えるようになっているので便利です.

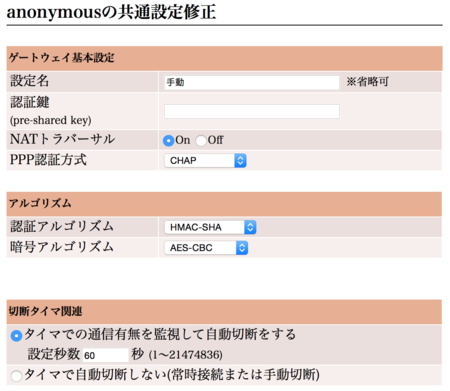

RTX1200でanonymous待ち受けのVPNを作る

最新ファームウェアでGUIからVPN設定を行えるので,適当に作ります.

PPP認証方式をCHAPにしておきます.

RTX1200のradius認証の設定

radius認証は,GUIから設定可能です.迷う部分は特に無し.

| 認証 | ON |

| アカウンティング | ON |

| サーバーのIPアドレス サーバー(1) | ネットワークポリシーサーバのIP |

| シークレット文字列 | ******** |

| 認証で使うポート番号 | 1812 |

| アカウンティングで使うポート番号 | 1813 |

ローカルとradiusの認証判定

radiusとローカルの認証について,どのように分岐するのかは,以下が参考になりました.

要は,ローカルユーザが無ければradiusへ認証を行うようになっています.

なので,ADユーザとローカルユーザで同一名があると,ローカル側が優先されます.

radiusクライントの追加

Active DirectoryにはWindows Server 2012R2を使っています.

ネットワークポリシーサーバをサーバーマネージャーから起動して,RADIUSクライアントとサーバ->RADIUSクライアントを右クリックで新規を開きます.

IPアドレスにはRTX1200のIPを入れ,radius認証設定で記述したシークレット文字列と同じものを共有シークレットに書きます.

ポリシーの設定

ウィザードで追加したポリシーでは上手く利用できません.下の通りに設定を書き直します.

接続要求ポリシー

条件にNAS IPv4にradiusクライアントのIPを指定したものを追加します.

ポリシーの条件は,ポリシーを適用する条件なのでradiusクライアントで特定しておけば問題なし.

ネットワークポリシー

同様にNAS IPv4にradiusクライアントのIPを指定した条件を追加します.

さらに追加で,WindowsグループにVPN認証したいユーザグループを指定します.

ここは,グループにするかユーザにするか好きにする感じ.

僕は,VPNグループを作成して用いました.ユーザ全体が良いならDocument Usersを指定すると良いでしょう.

RTX1200におけるL2TP/IPsecのPPP認証にはCHAPかPAPしか使えないそうなので,そのように認証方法を設定します.

ここが最大の迷いどころ.

Service-TypeをFramedからLoginに変更します.

なぜか,FramedやAdministrativeでは上手く認証が行えません.

ADアカウントのパスワード保存

CHAP認証を用いる場合,パスワードの暗号化を元に戻せる状態で保存する必要があります.

VPN認証したいユーザの暗号化オプションを「暗号化を元に戻せる状態でパスワードを保存する」にチェックを入れておきます.

既にパスワードが設定されている場合は,再度パスワードを設定します.

これで,ADアカウントでVPNできる設定が完了しました.

ログインにはADアカウントを使えますが,ドメインを含めないで書く必要があります.

以上で完了.